نظرة عامة

يدور الكثير من الضجيج والحديث حول الخصوصية في الشبكات الاجتماعية. ومن المهم جدا أن نكون واعين بقواعد الخصوصية وكيفية إعدادها حتى نتمكن من استخدام هذه الشبكات بشكل آمن وسليم. و بوجود وسائل الإعلام الجديدة وتغير المفاهيم الاجتماعية, أصبح من السهل الوصول إلى معلومات عن الأفراد والسيطرة عليها واستخدامها على نطاق لم يسبق له مثيل.

فعلى سبيل المثال, قد تستخدم معلومات بطاقة التعريف الخاصة بك أو رقم السجل المدني في أغراض نصب واحتيال ويكون المصدر الذي تم به الحصول عليه عن طريق نشرك له على الشبكة الاجتماعية (facebook أو (Twitter مثلا !

و قد سبب مشاركة هذه المعلومات التي تعتبر حساسة لدى البعض, توفير إعدادات الخصوصية لها من قبل هذه المواقع. وتختلف مستويات الخصوصية من شبكة اجتماعية لأخرى , ففي إحدى الدراسات التي أجريت على موقعي (facebook و my space) فقد أعرب مستخدمو الشبكتين عن مستويات متقاربة من القلق بشأن خصوصيتهم. ونتج عنها دلائل على أن تفاعل المستخدمين مع بعضهم على الشبكة لا يحتاج إلى نفس مستوى الثقة(trust level) التي يحتاجونها عندما يكون التفاعل وجها لوجه بل أقل بكثير, وأن الناس على استعداد لمشاركة صورهم ومعلوماتهم في الشبكة أكثر من الواقع.

![[صورة مرفقة: Interdependence_of_social_networks_to_each_other.jpg]](http://www.secarab.com/up/uploads/Interdependence_of_social_networks_to_each_other.jpg)

رسم توضيحي1 - ترابط الشبكات الاجتماعية ببعضها البعض

لذلك يجب على المستخدم فهم مخاطر نشر معلومات الشخصية بكثرة, وكيفية التعامل مع عواقبها, فذلك يساعد المستخدم على استخدام الشبكات الاجتماعية بشكل جيد وبدون مشاكل. فليس بالضرورة أن تكون هذه المعرفة بالتعمق في هذه المخاطر بشكل تفصيلي ولكن يفضل أن تكون لدى المستخدم خلفية عنها حتى لا يكون استخدامه للحساب مضرا به مع مرور الوقت. [1[

كلمات رئيسة مفتاحية

الشبكات الاجتماعية, الانترنت,التكنولوجيا, الحساب, المستخدمين, الخصوصية,الثقة,facebook, twitter .

الفئة المستهدفة من المقال

كل فرد يستخدم الحاسب والانترنت بشكل عام و الشبكات الاجتماعية بشكل خاص.

مقدمة

![[صورة مرفقة: Statistics_show_rates_of_use_of_social_networks.jpg]](http://www.secarab.com/up/uploads/Statistics_show_rates_of_use_of_social_networks.jpg)

رسم توضيحي2- إحصائيات توضح نسب الاستخدام للشبكات الاجتماعية.

في هذه الأيام أصبح الانترنت جزءاً لا يتجزأ من حياتنا اليومية, وأصبحت الشبكات الاجتماعية ضرورة للتواصل و لمعرفة ما يدور حولنا في العالم, الشبكات الاجتماعية هي نوع من المجتمع الافتراضي هي مواقع تتيح لمستخدميها نشر معلوماتهم الشخصية في حسابات خاصة بهم, إنشاء قوائم تضم حسابات أصدقائهم وأفراد عائلتهم ومعارفهم والمشتركين كذلك في نفس الشبكة وتسمح بالتواصل بين الأفراد في بيئة افتراضية ومعرفة أخبارهم ومعلوماتهم التي يتيحونها للعرض .البعض من هذه الشبكات عام يهدف إلى التواصل العام وتكوين الصداقات ومشاركة التطبيقات مثل (,( facebookويوضح الجدول أدناه (جدول 1) الأشياء التي حققتها facebookلمستخدميها وميزها عن باقي المواقع الأخرى.

وبعضها يدور حول تكوين شبكة اجتماعية لفئة معينة مثل المصورين (Flickr) أو لعرض التصاميم الرقمية في شتى المجالات (Deviantart) .أو لتبادل الأخبار وقد أثبتت الدراسات أن الشبكة الاجتماعية (twitter) تعتبر وسيلة لنقل الأخبار والرسائل بسرعة فائقة. وكما يظهر الرسم التوضيحي 3 فقد فاق عدد الزيارات لهذه الشبكات عدد زيارات محرك البحث العالمي قوقل Google) ) وموقع ياهو (Yahoo!) الشهير.[2]

جدول 1- ماذا حقق لك facebook ولم تحققه الشبكات الاجتماعية الأخرى[2]

![[صورة مرفقة: What_did_you_facebook_was_not_achieved_b...tworks.jpg]](http://www.secarab.com/up/uploads/What_did_you_facebook_was_not_achieved_by_other_social_networks.jpg)

الأهمية

بطبيعة الحال, فإن الطريقة التي يفهم فيها الجمهور الخصوصية مهمة أيضا لحماية الخصوصية , فالإفراط في نشر الصور، المعلومات الشخصية، الأخبار والتحديثات الشخصية يمكن أن يفسد تجربتك في الشبكات الاجتماعية ويؤدي إلى نتائج لا تحمد عقباها مثل سرقة الهوية أو التعرض إلى الملاحقة عن طريق أشخاص تعرف عليهم عن طريق هذه الشبكات أو تعرض جهازك للاختراق.

ومن ضمن الخصائص التي أتاحتها مواقع الشبكات الاجتماعية خاصية التطبيقات وهي عبارة عن برامج خارجية قد تتضمن استخدام البيانات الشخصية والصور, و قد بدأتها الفيس بوك (facebook). فقد أتاحت الفرصة استخدام البيانات لمطوري التطبيقات حول أنحاء العالم , ولعل أشهر هذه التطبيقات هو (Farmville) .

وهنا تظهر أهمية الخصوصية , إذن السؤال الذي يطرح هنا، كيف أتمكن من المشاركة في هذه الشبكات الاجتماعية والاستمتاع بها مع التحكم بخصوصياتي؟ ويختلف ذلك بحسب الغرض من المشاركة في الشبكة الاجتماعية, فالبعض قد يشارك لغرض التواصل مع الآخرين, والبعض الأخر قد يكون غرضه التسويق وغيره. فبحسب الغرض تختلف طريقة التحكم بالخصوصية. وبشكل عام فقد أوضحت هيئة التجارة الفيدرالية الأمريكية (Federal Trade Commission ) في موقعها الالكتروني بعض القواعد الهامة للحفاظ على الخصوصية و منها: [3][4]

• فكر في طريقة عمل الشبكة الاجتماعية

على ماذا تقوم, ما هي نشاطاتها , و بماذا تتميز على سبيل المثال - قبل الاشتراك فيها - فبعض الشبكات تسمح لفئة معينة (المسجلين في الشبكة ) بالدخول والبعض الآخر يسمح للجميع سواء كان مسجل أو لا.

• تحكم بنوعية المعلومات المعروضة.

وضع في عين الاعتبار أهمية تحديد من له صلاحية الإطلاع عليها – تحديد مجموعة من الناس كالعائلة أو أصدقاء المدرسة - .

• احتفظ بمعلوماتك لنفسك !

فلا تنشر اسمك الكامل , رقم الهوية الخاص بك, عمرك, عنوانك, رقم حسابك البنكي, أو رقم بطاقات الائتمان الخاصة بك. وكذلك لا تنشر معلومات لأشخاص آخرين. كن حذرا فيما يتعلق بنشر المعلومات التي من الممكن استخدامها لمعرفتك أو تحديد عنوانك. هذا من الممكن أن يتضمن أسماء المدارس أو الجامعات التي درست فيها , أندية رياضية , مكان عملك أو المكان الذي تقضي فيه معظم أوقاتك للمتعة ( مقهى كستاربكس"starbucks" مثلا).

• تذكر أنه بمجرد أنك نشرت معلومة على الشبكة, أنك لا تستطيع استرجاعها. حتى لو قمت بحذفها من الموقع, قد لا تتحدث نسخة الموقع في أجهزة المستخدمين الآخرين بسرعة فتظل لديهم المعلومة حتى يتحدث الموقع.

• لا تنشر صورك الشخصية !

فمن الممكن أن يقوم شخص ما بتعديلها ونشرها بطريقة لا ترضيك.

• كن حذرا عندما يريد أحد الأشخاص الذين تعرفت عليهم عن طريق الشبكات الاجتماعية أن يقابلك شخصيا. قبل أن تقرر أن تقابله, قم ببعض الإجراءات : اسأل أصدقائك ما إذا كان أحدهم يعرفه أو يعرف عنه شيئا. واستعرض ما يمكنك الحصول عليه عن طريق محركات البحث أو تصفح قائمة أصدقائه مثلا ! فإذا قررت مقابلته, كن ذكيا : قابله في مكان عام في النهار مع صديق تثق به. أخبر والديك أو إخوتك إلى أين أنت ذاهب ومتى تتوقع أن تعود إلى المنزل !

• حدد المعلومات التي تود مشاركتها في التطبيقات المستخدمة.[5]

أمثلة على إعدادات الخصوصية في الشبكات الاجتماعية

1. فيس بوك Facebook

![[صورة مرفقة: Privacy_Settings_in_the_Facebook_site.jpg]](http://www.secarab.com/up/uploads/Privacy_Settings_in_the_Facebook_site.jpg)

سم توضيحي 4: إعدادات الخصوصية في موقع الـFacebook

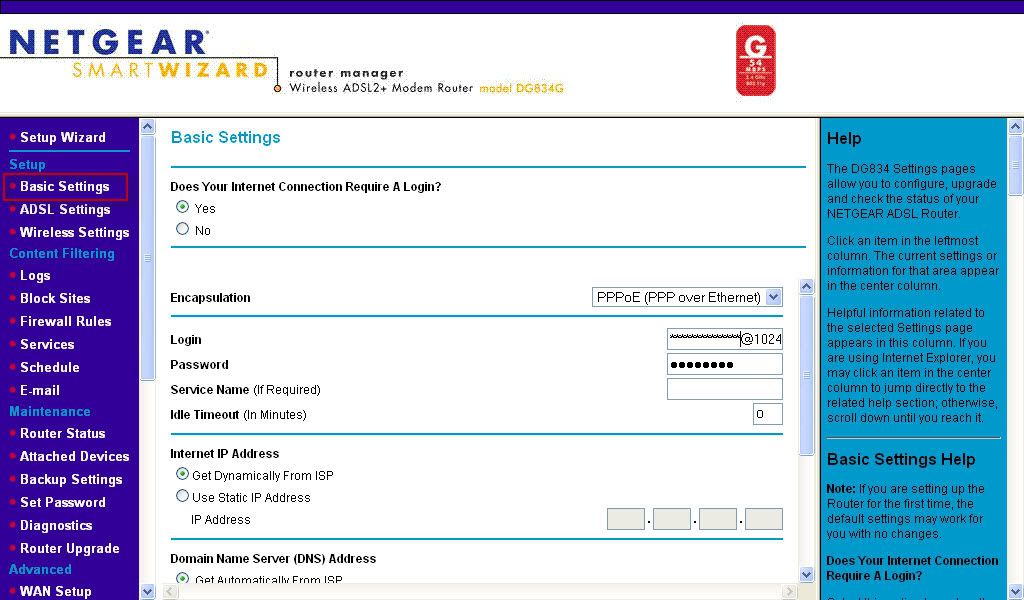

كما يوضح الرسم التوضيحي 3 أعلاه, إعدادات الخصوصية في الشبكة الاجتماعية الشهيرة facebook)) وتوضح هذه الإعدادات المستخدمين الذين لديهم صلاحية الإطلاع على:

• صورك,حالتك ومنشوراتك.

• سيرتك واقتباساتك المفضلة.

• عائلتك وعلاقاتك الاجتماعية.

![[صورة مرفقة: 5342532.jpg]](http://www.secarab.com/up/uploads/5342532.jpg)

• الصور ومقاطع الفيديو التي قام أحد بإضافتك فيها(tagged in). 1

• الديانة، وجهة نظرك السياسية.

• الأماكن التي قمت بتسجيل الدخول منها.

وبإمكانك أن تعطي هذه الصلاحية إلى مجموعات مصنفة، وهي:

• الجميع.

• أصدقاء أصدقائك.

• أصدقائك.

• أنت فقط.

وقد وفر الفيس بوك (facebook) خيار التخصيص (custom) الذي يمنحك الخصوصية في عرض معلوماتك واختيار أشخاص معينين بأسمائهم للإطلاع عليها. وقبل كل هذا يوضح ترخيص استخدام الخدمة عن التسجيل لأول مرة في ال(facebook) موافقتك على سياسة الخصوصية الخاصة بشبكة facebook، و نذكر من حقول هذه السياسة ما يلي:

"الخطوات التي نتخذها لكي نبقي معلومتك آمنة ومحمية.نحن نحمي معلومات حسابك على خادم محمي (secure server) وراء جدار حماية (firewall). عندما تدخل معلومات حساسية ( مثل رقم البطاقة الائتمانية أو الرقم السري الخاص بك) , نقوم بتشفير المعلومات باستخدام(secure socket layer technology). وكذلك نستخدم مقاييس اجتماعية وآلية لتحسين الحماية.

المخاطر الناتجة عن مشاركة المعلومات. حتى مع توفيرنا لإعدادات و خيارات الخصوصية التي تحد من الأشخاص الذين يطلعون على بياناتك, نرجو أن تكون مدركا أنه لا يوجد مقاييس حماية مثالية أو منيعة لدرجة أنها غير قابلة للاختراق. نحن لا نستطيع التحكم بأفعال المستخدمين الآخرين الذين لهم صلاحية الإطلاع على معلوماتك. ولا نستطيع أن نضمن أنه لن يطلع على معلوماتك إلا الأشخاص المخولين بذلك. وكذلك لا نستطيع أن نضمن أن المعلومات التي تقوم بمشاركتها على facebook لا تنشر على مستوى العامة."[8]

2. تويتر Twitter

![[صورة مرفقة: Privacy_settings_in_twitter_twitter.jpg]](http://www.secarab.com/up/uploads/Privacy_settings_in_twitter_twitter.jpg)

رسم توضيحي 5 يوضح إعدادات الخصوصية في تويتر (twitter).

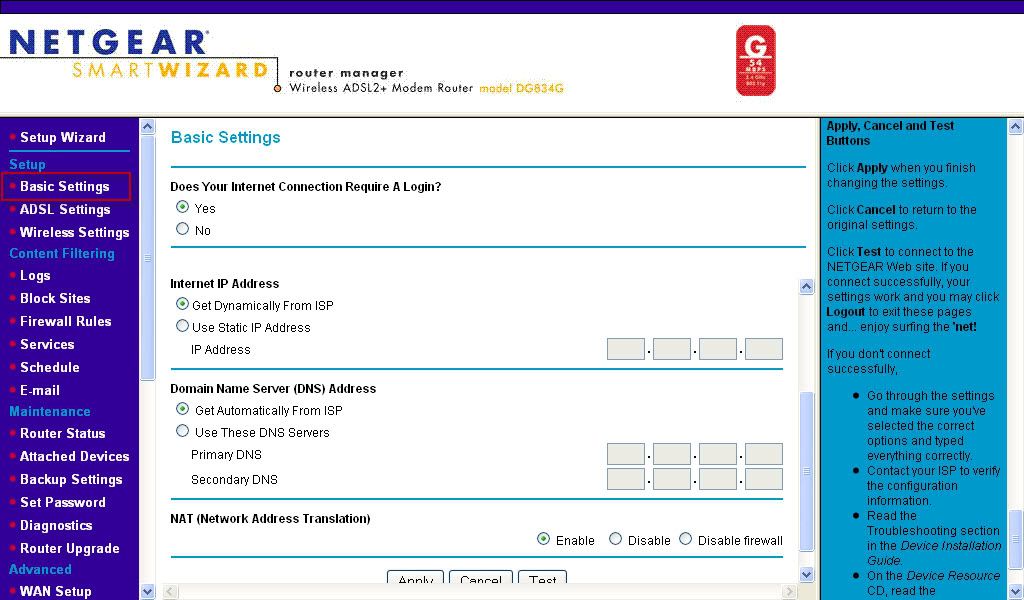

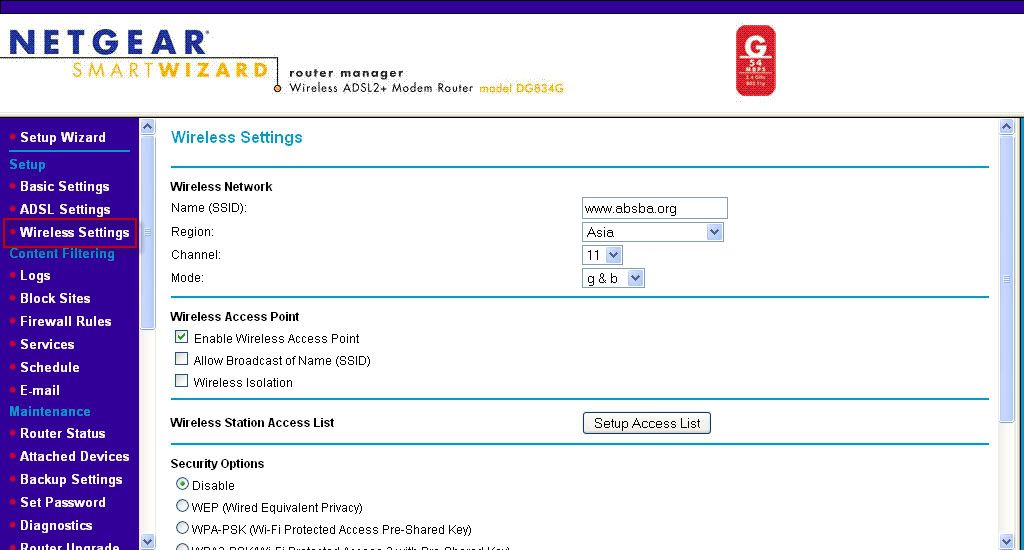

عند الدخول لصفحة الإعدادات في موقع تويتر (twitter) نرى محدودية إعدادات الخصوصية في 4 خيارات,:

• خاصية البحث عن طريق البريد الالكتروني

تمكن المستخدمين من الوصول إلى صفحتك عن طريق البحث عنك عن طريق البريد الالكتروني.

• إضافة المكان لتحديثاتك.

تسمح هذه الخاصية بإضافة المكان الذي تواجد فيه أثناء نشرك لهذا التحديث.

• احمي تحديثاتك.

وتسمح هذه الخاصية للأشخاص المصرح لهم فقط (followers) بالإطلاع على تحديثاتك.

الأهداف

تهدف هذه المقالة إلى رفع مستوى الوعي لدى مستخدمي الشبكات الاجتماعية لأخذ الحيطة والحذر,اجتناب ما قد يمس خصوصيتهم واتخاذ الإجراءات اللازمة عند وقوعهم كأهداف لاختراق خصوصيتهم . وكذلك محاولة تسليط الضوء على ما يدور في الشبكات الاجتماعية, و تنبيه المستخدمين أنه كل ما ينشر على الشبكات الاجتماعية والانترنت عامة,وإن طبقت عليه إعدادات الخصوصية ليس محمياً 100% .

والهدف من توفير الخصوصية على الشبكات الاجتماعية هو:

• وضع معلومات المستخدم المنشورة على صفحته الشخصية أو على الشبكة تحت سيطرته.

• منع موفري خدمة الشبكات الاجتماعية (Online social Networks(OSN) ) من استخدام معلومات المستخدمين بغير إذنهم.[6]

• حماية المستخدمين من أخطار الشبكات الاجتماعية ( الاصطياد الالكتروني, انتحال الشخصية, سرقة المعلومات وتعديلها)

أبرز المخاطر الأمنية في الشبكات الاجتماعية

المخاطر الأمنية ليست حكراً على الشبكات الاجتماعية, بل من الممكن أن تواجه أي شخص يستخدم شبكة الانترنت على وجه العموم. ومن المفيد التعرف على أبرز المخاطر الأمنية الممكن مواجهتها عند تصفحك للشبكة العنكبوتية:

• الاصطياد الالكتروني (Phishing )

"الحصول على المعلومات الخاصة بمستخدمي الانترنت,سواء أكانت معلومات شخصية أو مالية، عن طريق الرسائل الالكترونية أو مواقع الانترنت التي تبدو وكأنها مبعوثة من شركات موثوقة أو مؤسسات مالية وحكومية".[9]

ومن الممكن أن يتم ذلك في أمثلتنا على الشبكة الاجتماعية, بأن تأتيك رسالة من المهاجم (attacker) على بريدك الالكتروني، يظهر لك أنها من فريق الدعم الفني – الخاص بشبكة facebookعلى سبيل المثال- ويطلب فيها تحديث بياناتك وكلمة المرور الخاصة بك، وفي الواقع تكون طريقة للتصيد، فيجب الحذر من الرد على مثل هذه الرسائل, والتأكد منها عن طريق التواصل مع إدارة شبكة facebook عن طريق موقعهم.

• انتحال الشخصية (Identity theft )

"يقوم المهاجم بانتحال هوية المستخدم وتزييفه,والتظاهر على أنه شخص أو مستخدم ما".[10]

فيقوم المهاجم بوضع اسم مستخدم باسمك ويضع الصورة الشخصية الخاصة بك, وقد يتكلم على لسانك, ينشر أشياء غير لائقة أو يتكلم بكلام بذيء. ويمكن تبليغ إدارة الموقع عند التعرض لهذا الانتحال.

• الإغراق (Spam)

وهو بريد الكتروني غير مرغوب فيه.

يتعرض كثير من مستخدمي الشبكات الاجتماعية لمشكلة الإغراق, فكلما ما قام أحدهم بالتعليق على إحدى الصور الخاصة بك وغيرها من الأنشطة، يأتيك رسالة على بريدك الالكتروني مما يؤدي إلى امتلاء صندوق الوارد الخاص بك بشكل سريع جداً مما يؤدي في بعض الأحيان إلى عدم استجابة بريدك الالكتروني عند محاولة الوصول إليه,أو مسح رسائل مهمة أثناء مسحك لهذه الرسائل.

• سرقة المعلومات وتعديلها

وتتم في الغالب عن طريق (third party) ومن الممكن أن يكونون من الأشخاص الذين طوروا التطبيقات على الشبكة الاجتماعية فاستخدام التطبيقات كما قلنا يسمح لمطوريها بالإطلاع والتعديل على المعلومات الشخصية للمستخدمين.

الخلاصة

للشبكات الاجتماعية حدان فهي تقوم بتوفير خدمات وتطبيقات يمكن لمستخدميها الاستفادة منها والاستمتاع بها, ولكن في المقابل يجب على مستخدميها الحذر وتطبيق إعدادات الخصوصية والتمييز بين ما يجب ومالا يجب نشره.

![[صورة مرفقة: The_multiple_barriers.jpg]](http://www.secarab.com/up/uploads/The_multiple_barriers.jpg)

![[صورة مرفقة: Physical_barriers.jpg]](http://www.secarab.com/up/uploads/Physical_barriers.jpg)

![[صورة مرفقة: Cameras_square.jpg]](http://www.secarab.com/up/uploads/Cameras_square.jpg)

![[صورة مرفقة: Cameras_on_the_dome-shaped.jpg]](http://www.secarab.com/up/uploads/Cameras_on_the_dome-shaped.jpg)

![[صورة مرفقة: Secret_camera.jpg]](http://www.secarab.com/up/uploads/Secret_camera.jpg)

![[صورة مرفقة: Some_types_of_door_locks.jpg]](http://www.secarab.com/up/uploads/Some_types_of_door_locks.jpg)

![[صورة مرفقة: Mantrap.jpg]](http://www.secarab.com/up/uploads/Mantrap.jpg)

![[صورة مرفقة: Some_examples_of_biometrics.jpg]](http://www.secarab.com/up/uploads/Some_examples_of_biometrics.jpg)

!!

!!

*)

*)

:

: